Уязвимость в Google Cloud

Messaging, найденная «Лабораторией Касперского», позволяет использовать

сервисы Google в качестве управляющего центра ботсетей.

«Лаборатория Касперского» объявила об уязвимости, найденной ее специалистами в сервисе Google Cloud Messaging (GCM).

По заявлению экспертов компании, злоумышленники используют эту

уязвимость, чтобы удаленно управлять вредоносными программами на

зараженных устройствах, работающих на платформе Android.

Сервис Google Cloud Messaging предназначен для передачи мобильным

устройствам небольших сообщений, содержащих ссылки, рекламную информацию

или команды.

Как пишет cnews.ru со ссылкой на пояснения эксперта «Лаборатории Касперского»

Романа Унучека,

сервис используют, в частности, для рассылки сообщений о появлении новых

уровней игр, определения координат украденных телефонов, удаленной

настройки телефона, и пр.

Для отправки сообщений на приложения через GCM, злоумышленник должен

быть зарегистрированным разработчиком приложений для Android, а также

должен получить для своих приложений уникальный ID сервиса GCM.

Всего эксперт «Касперского» описывает в блоге компании пять

вредоносных приложений для Android, использующих Google Cloud Messaging в

качестве командно-контрольного центра зараженных устройств (C&C).

Самой популярной функцией этих приложений является несанкционированная пользователем отправка платных SMS на премиум-номера.

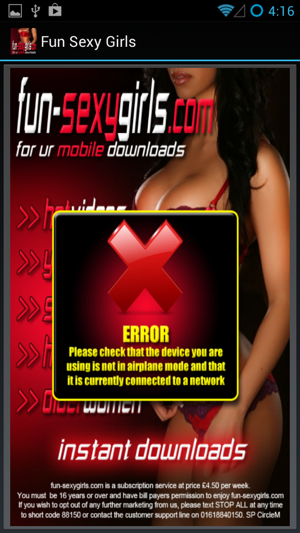

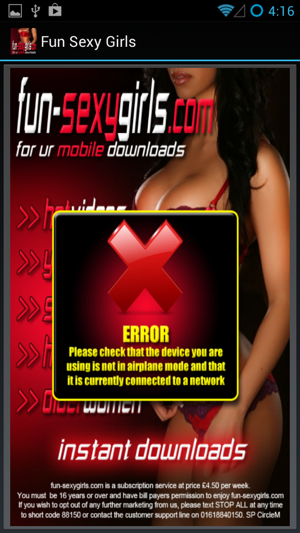

Фейковое порно-приложение Trojan-SMS.AndroidOS.Agent.ao, управляемое из Google Cloud Messaging

Троян Trojan-SMS.AndroidOS.OpFake.a, главным ареалом распространения

которого является Россия и страны СНГ, помимо отправки премиальных SMS

также способен похищать сообщения и контакты, удалять SMS, рассылать

сообщения со ссылкой на себя или другие вредоносные программы,

приостанавливать и возобновлять свою активность, а также

самообновляться. «Лабораторией Касперского» обнаружено более 1 млн

разных установочных пакетов этого троянца.

Другой распространенный троян со сходной функциональностью,

управляемый из Google Cloud Messaging, -

Trojan-SMS.AndroidOS.FakeInst.a, обнаружен в количестве более 4,8 млн

установочных пакетов.

Google Cloud Messaging является легитимным каналом передачи данных в

операционную систему устройств, причем, как отмечает эксперт, обработку

команд, полученных с GCM, проводит сама система, поэтому заблокировать

вредоносные команды от GCM на самом зараженном устройстве невозможно.

Единственный способ, которым можно обезопасить зараженные устройства

от вредоносных команд, - это перекрытие их канала связи с контрольным

центром, пишет эксперт «Лаборатории Касперского», то есть блокировка

аккаунтов разработчиков, с которых распространяются команды.

Эксперт пишет, что «Лаборатория Касперского» передала в Google ID

сервиса Google Cloud Messaging, использованные в обнаруженных

вредоносных программах.

Фото с сайта pvsm.ru

Фото с сайта pvsm.ru